보안교과서

[SK shieldus 새싹 성동1기] Snort 본문

초기 비번은 아이디와 동일

sudo su

ip ad # 우분투 ip 확인

ping kali ip # kali 와 통신이 정상적인지 확인

apt update

apt install mousepad -y

apt install snort -y

cd /etc/snort/

mousepad snort.conf

#아까 apt install mousepad를 했기 때문에 mousepad 사용가능

#파일 수정 기능그리고

이런 창이 뜨면 Remind Me later .. 설치하면 귀찮아진다

암튼 /etc/snort/snort.conf의 파일을 수정해야하는데

step 1 : 변수 설정

step7 에서 로컬 룰만 남기고 삭제 후 저장

저장 후 나가면

cd rules

mv local.rules ../

rm *

mv ../local.rules .

# 아마 로컬rules만 남기려고 파일 내보내고 전부 지우고 다시 놓는 것

mousepad local.rules

#파일 내 수정

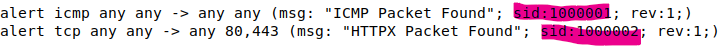

alert icmp any any -> any (msg:"ICMP TEST";sid:100001;)

snort -c /etc/snort/rules/local.rules # 실행

local.rules 파일 수정

snort -c -v /etc/snort/rules/local.rules

# 오류뜨길래 -v 빼고

snort -c /etc/snort/rules/local.rules

Kali에서 Ubuntu 로 ping 보내고 Ubuntu 에서 확인

보내지는 것 확인하면

ctrl+c 눌러서 종료하고

alert log 확인

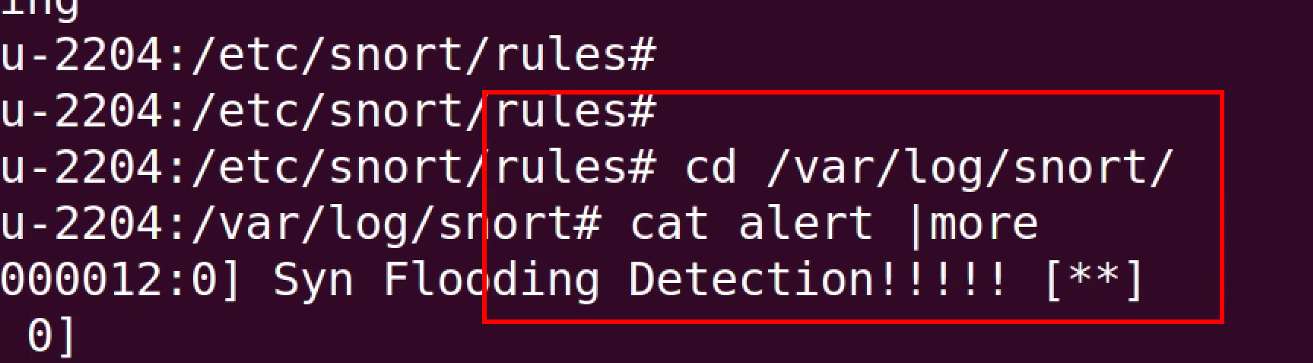

cd /var/log/snort

cat alert

sid : 100001

msg : icmp test

time : 12/12

옵션 :echo

kali에 파일 올리고 서버를 열어서

python3 -m http.server 8080

우분투에서 다운

cd /home/ubuntu

wget http://192.168.232.132:8080/ex.7z

#kali ip

wget http://192.168.232.132:8080/"bin(sonrt).zip

#kali ip

받은 파일 압축 풀기

test1~test6확인 가능

우분투에서 서버를 열고

python3 -m httpserver 80칼리에서 다운로드하기

wget ubuntu ip /test1image 파일 2개 생성 후 kali로 옮겨주고

xxd -y 입력해서 설치

xxd img1.png|more

xxd test1| more

53 49 47 00 -> S I G

강사님이 주신 local 문제 풀어보기

snort 실행 명령어 와 local 파일을 열어서 문제점을 수정하자

snort -c local.rules -A full -l ./ -r mx-1.pcap

mousepad local-1.rules

#1~7까지 열어보면서 풀어보자exercise 1

any any (msg:) : any 와 msg 사이에 띄어쓰기 있어야한다.

local2 목적지가 완벽하지 않음

local3 sid 중복

local4

세미콜론 sid 중복

local5

local6

local6 원본

강사님이 수정해주신 것

local7

Snort 실행은 문제 없는데 hex값을 확인해 뭐하는 파일인지 msg 알림에 넣어야할 필요가 있다.

msg

이건 다시 확인

task 7

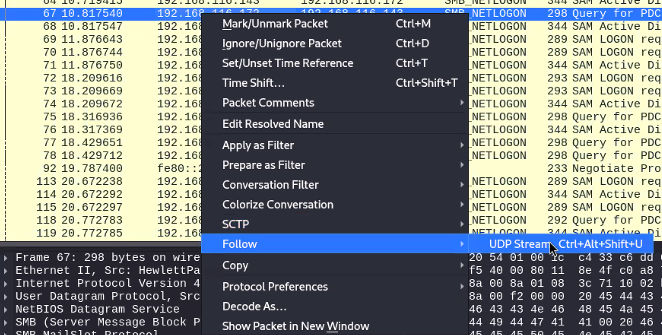

칼리 리눅스에서 task7 와이어샤크로 열기

smb는 공유폴더

빨간색 요청 패킷

파란색 서버가 받아내주는 정보

이렇게 찾으면서 전형적인 폴더를 찾는게 중

검색창에서 ctrl-f

IPC가 뜨면 취약점이다.

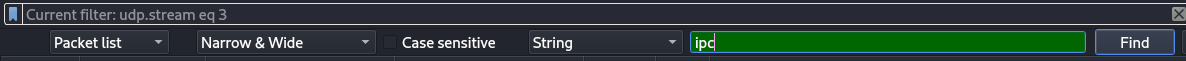

TASK 7

445 PORT OR ANY 대부분

FLOW :

ESTABLISHED : 실제와 연결된 패킷이 있을 때 확인을 하겠다.

CONTENT : IPC 탐지 하는 것 확인

-A 는 LOG를 남겨준

로그 확인

로그의 패킷 내용 확인 가능

mousepad 로 ipc 파일 확인

RCE라고 하는 취약점 cve는 주기적으로 해당 취약점 내용 숙지가 필요하다 .

RCE는 많이 발생하는 것은 아님

REMOTE CPDE EXECUTE (HIGH >> 10)

KISA 침해사고

취약점을 주기적 확인하면 좋을 것 같다.

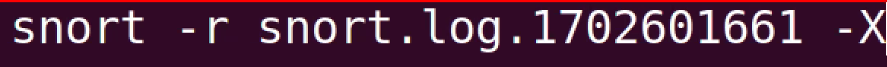

TASK8 풀어보자

alert 26

logged26

해당 로그 기록되는 것을 텍스트로 남긴다 바꾸는 이유는 2번 문제를위해

잉 마우스 패드로 안열림 ..

사실 txt로 확인할 필요없이

snort로 확인 가능했다

ls 로 본인 로그 -X넣어서 확인하자

해당 패킷의 IP ID

공격자의 ID 수집 가능 해당 로그에서 IP (문제6)

WIRE SHARK에서 BASE 64 확인 후 해당 코드 확인

리눅스로 넘어가서

CAT ALERT 로 SID 값 확인

제일 먼저 출력된 것으로 찾기

PORT 전송확인

DSIZE 770크고 855보단 작다냥:10000

뭐가 있네..

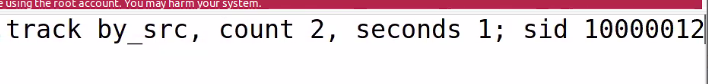

THRESHOLD 위협을 감지하겠다:ㅅㄱㅁ치

출발지를 보겠다

COUNT 2 : 2개를 보겠다

SECONDS 1: 1초에 동일한

SNORT 탐지

KALI

다시 돌아가서 LOCAL RULES 의 TRACK BY를 더 신경써보자

Track by_src : 동일한 출발지 :dos(스캐닝)

Track by_dst : 동일한 목적지:ddos(N:1)

한 서버로 과하게 들어오는 것을 확인하면 DDOS 탐지가 가능ㅎ다ㅏ.

FLAG 옵션

어 강사님 따로 파일 만드셨네 .. 나도 나중에 수정

ALERT 대신에 DROP했을때 (HEADER 수정)

drop처리 했기 때문에 alert는 확인 못하고 drop 나온

snort -r local.rules ./ -V -A full